脆弱性診断サービス

Cyber Security Test

私たちサイバーセキュリティチームは、Sun*の中で最先端なテクノロジーのリサーチと研究を司るR&Dチームの中で、2019年5月に発足しました。エシカルハッカー*として、様々な企業のWebアプリの脆弱性をレポートをしたり、Sun*のクライアントのサービスに対して、ペネトレーションテストを行ったり、Sun*のセキュリティを向上させるために、社内外でセミナーやトレーニングを実施しています。これまで培った数々のノウハウを生かし、必要とされるセキュリティチームを目指し、日々活動しております。

※ エシカルハッカー:高い倫理観と道徳心を兼ね備え、コンピュータやネットワークに関する高度な技術や知識を用いて悪意を持つハッカーからの攻撃を防ぐ活動等を行う技術者。

-

01 サービス概要

-

02 プラン

-

03 診断項目

-

04 主な流れ

-

05 Q&A

-

06 検知した例

-

07 報告書の例

-

08 お問合せ

サービス概要

私たちが準拠している基準

プロジェクト

方法論マニュアル

セキュリティ基準

プロジェクト

セキュリティ診断の対象

プラン

SQLインジェクションやクロスサイトスクリプティングなどの主要なテストは全て含まれています。

|

\こんな方におすすめ/

脆弱性の疑いがある場所を把握しており

お客様自身が脆弱性対策の経験がある |

\こんな方におすすめ/

主だった機能の脆弱性診断がしたい

対策内容もアドバイスが欲しい |

|

| プラン | ブロンズ | シルバー |

| スクリーン数 | 5~19画面 | 20~39画面 |

| 期間 | 1週間 | 1週間 |

| コンサルティング | なし | あり |

| 修正後再テスト | あり(1回のみ) | Sun* の開発チームがアサインされている 限り修正が完了するまで |

スマートフォンアプリ診断

|

\こんな方におすすめ/

脆弱性の疑いがある場所を把握しており

お客様自身が脆弱性対策の経験がある |

|

| プラン | ゴールド |

| スクリーン数 | 40画面〜 |

| 期間 | 2週間 |

| コンサルティング | あり |

| 修正後再テスト | Sun* の開発チームがアサインされている 限り修正が完了するまで |

アプリ診断

画面数が増えるほど、1スクリーンあたりの診断費用は下がります。

プラットフォーム / ネットワーク診断

|

\こんな方におすすめ/

脆弱性の疑いがある場所を把握しており

お客様自身が脆弱性対策の経験がある |

|

| プラン | プラチナ |

| スクリーン数 | 要相談 |

| 期間 | 要相談 |

| コンサルティング | あり |

| 修正後再テスト | Sun* の開発チームがアサインされている 限り修正が完了するまで |

アプリ診断

&ネットワーク診断

主な診断項目

| ブロンズ・シルバー | ゴールド | プラチナ | |

|---|---|---|---|

| OWASP Top 10 | ◯ | ◯ | ◯ |

| 総当たり攻撃、不適切な認証、脆弱なパスワード | ◯ | ◯ | ◯ |

| セッションの推測・固定、不適切な承認・セッション期限 | ◯ | ◯ | ◯ |

| コンテンツの詐称、クロスサイトスクリプティング | ◯ | ◯ | ◯ |

| 書式文字列攻撃、LDAPインジェクション、OSコマンド実行、SQLインジェクション | ◯ | ◯ | ◯ |

| ディレクトリ一覧の表示、システム情報の漏洩、パスの乗り換え、推測可能なリソースの位置 | ◯ | ◯ | ◯ |

| 機能の悪用、サービス拒否、不適切な実行プロセス、ビジネスロジックのバグ | ◯ | ◯ | ◯ |

| OWASP Mobile Application Security Verification Standard | ◯ | ◯ | |

| アプリ設定ファイル診断、アプリの権限の悪用 | ◯ | ◯ | |

| なりすまし診断(認証方法・セッション情報管理) | ◯ | ◯ | |

| 機密情報漏洩診断(端末内データ情報・外部サーバ通信情報・ローカルDB・バックアップファイル) | ◯ | ◯ | |

| HTML表示の脆弱性(WebView)診断 | ◯ | ◯ | |

| アプリ連携機能不正利用診断、アプリ内課金不正利用診断 | ◯ | ◯ | |

| ビジネスロジックのバグ | ◯ | ◯ | |

| 不正ログイン、リモートからのプログラム実行 | ◯ | ||

| 権限の奪取、アクセス制御の不備 | ◯ | ||

| バックドアプログラムの存在、サービス妨害 | ◯ | ||

| 公開ポート・サービスの侵入テスト | ◯ | ||

| 不要なサービス、設定不備によるシステム情報漏洩 | ◯ | ||

| 既知の脆弱性による情報漏洩 | ◯ | ||

| ライブラリ、フレームワークの既知の脆弱性調査 | ◯ | ||

| クラウド設定監査 | ◯ |

脆弱性診断の主な流れ

-

テスト環境の準備 &事前打ち合わせ

見積り必要情報のご提出、秘密保持契約、テストの範囲と対象の決定、環境/テストデータの準備、連絡体制、診断日程・方法確認

リリースの2ヶ月前までにやっておくことをおすすめします -

ドキュメントの共有とシステムの分析

可能であればシステムに関するドキュメントを共有いただき、それをもとにQAのテストケースを事前分析。ドキュメントの準備は余裕を持ったスケジュールでご検討ください

-

脆弱性診断

自動化ツールを使用して基本的なスキャンを実行、ペネトレーションテスト(侵入テスト)を実施

-

手動によるセキュリティ診断

業界標準の脆弱性項目をカバーする診断項目「OWASPテスティングチェックリスト(第4版)」による診断を行う

-

速報の提出

重大な脆弱性を発見した場合は、即座に報告するとともに修正方法を提示

-

報告書の提出

発見された脆弱性の一覧を提出し、脆弱性が及ぼす影響の評価、解決方法、緊急度や必要性を評価、脆弱性の再現と対策方法を提示

期間の目安 3〜6までで2週間程度 -

レポートのレビューと脆弱性修正

危険度の「中」以上のバグ修正を提案(シルバー以上のプランの場合は、Sun*の開発チームへバグ修正方針を指導)

リリース1ヶ月前に実施することが理想 -

再テスト

脆弱性の対応を行った箇所を再テスト

軽度な脆弱性はリリース後に対応するケースもあり

Q&A

-

QAで脆弱性対策はできないの?

QAと脆弱性診断は、目的、ツール、ワークフローが異なるため、セキュリティ専門の対策が必要になります。

QAは用意したテストケースの仕様書に沿って、シナリオ、画面のボタン・UIの動作を確認し、アプリが正常に動くかどうかをチェックします。それに対して、脆弱性診断は、専門のセキュリティーチェックリストやプロキシツールを使用し、情報漏えい等のセキュリティリスクがないかを確認します。特殊なツールを通じ、直接APIを叩いたり、データを編集して、脆弱性を確認していきます。

-

Amazon Inspectorとの違いは?

Amazon Inspectorは、サーバー内の自動スキャンツールのため、検知できる脆弱性の範囲が限定されます。

Amazon Inspectorは、Web診断は行われず、プラットフォーム診断として、サーバー内のツールでサーバーにあるソフトウェアのバージョンをチェックし脆弱性を洗い出します。サーバーの設定は、CIS Operating System Security Configuration Benchmarks-1.0 に沿ってOSをチェックします。様々な脆弱性を発見しますが、リスクが少ないものもあります。(例:サーバーにawkがインストールされ、脆弱性があるが、実際にウェブアプリケーションが使われていないなど)

それに対して、Sun*の脆弱性診断は、Web診断とプラットフォーム診断を行います。Web診断は、Webアプリケーションに集中して診断することで、Web特有な脆弱性を発見します。ビジネスロジック・認証の不備・アクセス制御の不備など、ツールでは発見できない脆弱性を経験豊富な診断者が診断します。

また、プラットフォーム診断では、外部(インターネット)から、公開されたサーバーのポート・サービスに脆弱性があるかどうかを包括的に診断します。

検知した脆弱性の例

-

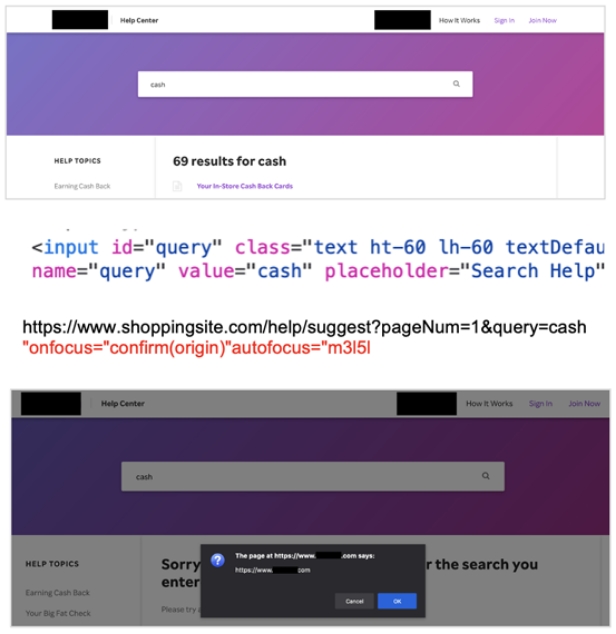

クロスサイトスクリプトCross-site Scripting

ブラウザからはスクリプトを実行することはできないが、HTMLソースコードを分析したところ、特集の文字を含むキーワードを入れることで、任意のJavascriptを実行できてしまう脆弱性を発見。

- 言語:Java

- 機能:検索

-

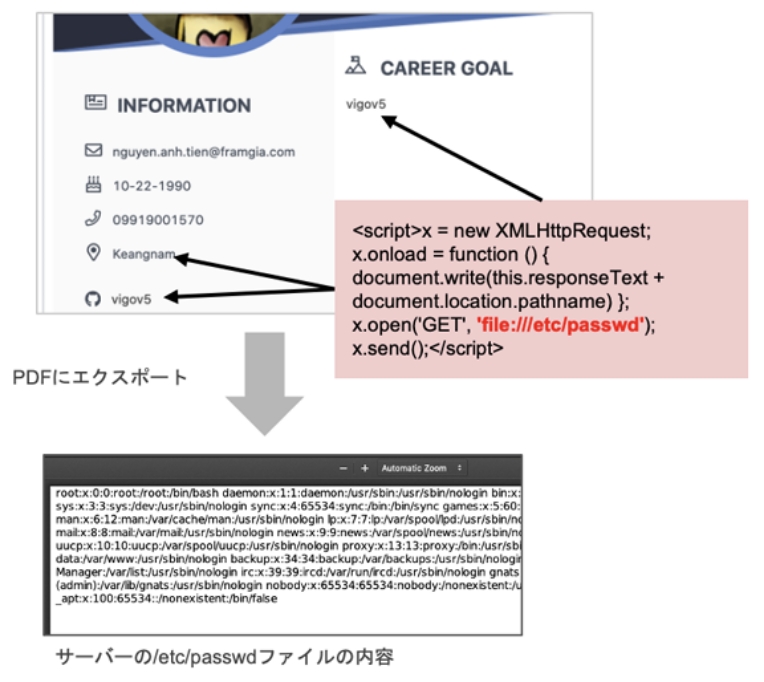

サーバの機密情報の漏洩リスク

特殊のJavascriptコードを入れることで、サーバーのパスワードを含む機密ファイルをPDFに書き出せる状態。

- フレームワーク:Laravel

- 機能:CV作成、PDFにエクスポート

-

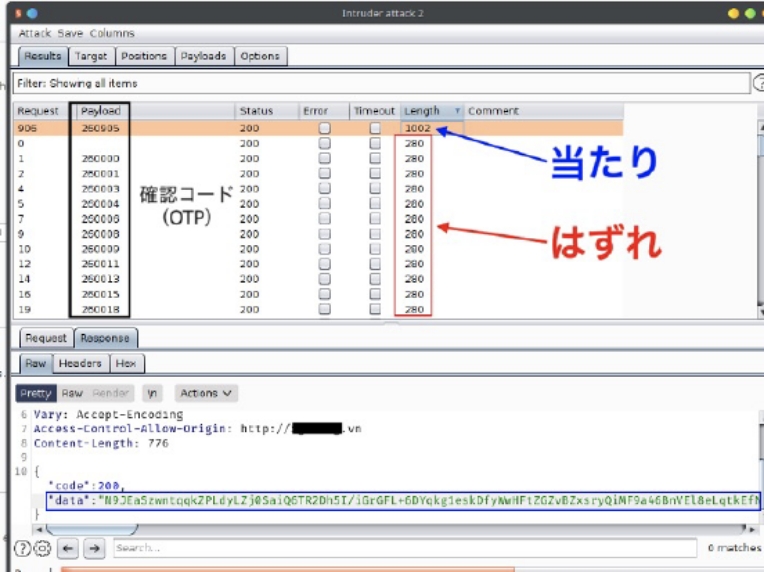

ブルートフォース攻撃(総当たり攻撃)のリスク

サーバ側でレート制限がないことを利用し、特殊なツールを使い、確認コードを総当り攻撃し、他ユーザーのアカウントへの不正アクセスできてしまう状態。

- 機能:SMSの確認コード

報告書項目

- 背景

- 目的

- Scored vulnerabilities

- 診断対象

- タイムライン

- 診断結果の概要

- Rootディレクトリトのディレクトリトラバーサル

- リスクレベル

- 概要

- 対象URL

- 対象パラメータ

- 影響

- 再現の手順

- 対策

- リスク評価方法

- 1. リスクの特定

- 2. 頻度(Likelihood)を見積もるための要素

- 3. 影響度(Impact)を見積もるための要素

- 4. リスクの重大度の判断

- 5. 解決するものを決める

- 6. リスク評価モデルのカスタマイズ

- OWASPテスティングガイド

- (第4版)チェックリスト